一位安全研究專家發(fā)現(xiàn),蘋果的 AirTag 存在破解隱患。黑客不僅可以對系統(tǒng)固件進(jìn)行修改,而且可以進(jìn)一步探索微控制器,對元素進(jìn)行重新編程,以改變特定功能的作用。 眾所周知,蘋果公司的產(chǎn)品具有很高的安全水平,這自然導(dǎo)致新的 AirTag 成為安全研究人員的目標(biāo)。發(fā)貨僅一周多,似乎一些 AirTag 元素可以被修改。

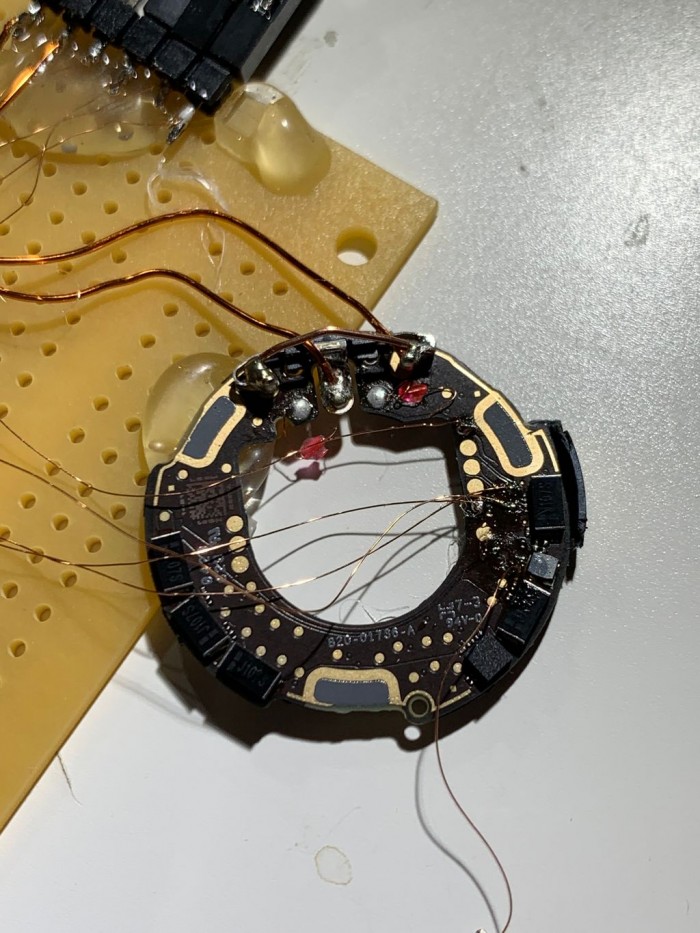

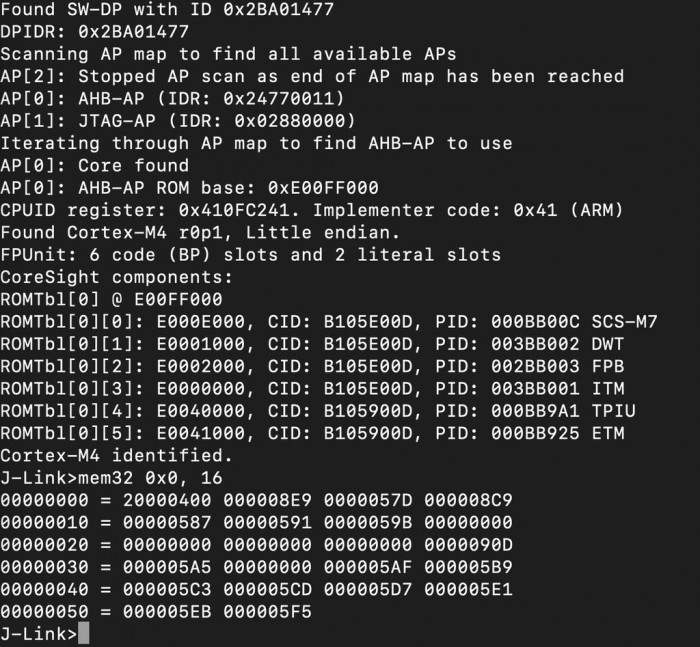

德國安全研究人員 Stack Smashing 在 Twitter 上透露,他能“闖入” AirTag 的微控制器中。經(jīng)過數(shù)小時的破解并損壞了多個 AirTag 之后,研究人員制作了一個新的固件 Dump,在重新刷入之后可以發(fā)現(xiàn)微控制器。簡而言之,研究人員證明有可能改變微控制器的編程,以改變其功能。

初步的演示顯示,AirTag 有一個經(jīng)過修改的 NFC URL,當(dāng)用iPhone掃描時,顯示一個自定義的 URL,而不是通常的 "found.apple.com "鏈接。雖然只是在早期階段,但研究表明,首先需要大量的技術(shù)和努力來入侵AirTag。在一個演示視頻中,修改后的 AirTag 被顯示與電纜相連,據(jù)稱這些電纜只是為該設(shè)備提供電源。

可以預(yù)見未來類似的技術(shù)可能被用于惡意目的,但目前并不清楚能夠破解到什么程度,以及未來破解成本能降低到什么程度。鑒于 AirTag 依靠安全的 Find My 網(wǎng)絡(luò)來實現(xiàn)其丟失模式的功能,蘋果似乎有可能推出某種形式的服務(wù)器端防御,以防止任何惡意的修改版本。

【免責(zé)聲明】本文轉(zhuǎn)載自網(wǎng)絡(luò),與科技網(wǎng)無關(guān)。科技網(wǎng)站對文中陳述、觀點判斷保持中立,不對所包含內(nèi)容的準(zhǔn)確性、可靠性或完整性提供任何明示或暗示的保證。請讀者僅作參考,并請自行承擔(dān)全部責(zé)任。